黄昊、秦蔚蓉:医院本地化部署DeepSeek安全加固经验

背景

DeepSeek在医院的本地化部署已成燎原之势,从2月初第一家医院报道本地化完成部署后,DeepSeek就以迅猛之势开始席卷整个医疗行业,据报道目前全国已有超过100家医院宣布完成DeepSeek本地化部署。从势头看,将会有越来越多的医院把DeepSeek引入医院信息系统中。作为网络安全工程师,必须同步跟进做好安全评估,解决由此带来的安全管理问题,加强网络安全建设,确保医院在利用先进技术的同时网络风险可控,安全有保障。

一 本地化部署带来的安全风险

1.工具带来的安全漏洞

考虑到医疗数据的敏感性,医院进行DeepSeek部署时更倾向于本地部署,虽然本地化部署削减了医疗数据外泄风险,但也面临着其他一些安全风险。

在AI大模型的应用中,部署工具的安全性至关重要。Ollama作为一款开源的本地大语言模型运行框架,支持包括DeepSeek在内的多种预训练语言模型,OpenWebUI是一款用于大语言模型交互的网页用户界面工具,为用户与大语言模型之间搭建了一个便捷、可视化的沟通桥梁。这两个工具软件都是我们在做大模型部署和开发中常用到的,相信大家也不会陌生,但是他们都先后出现过安全漏洞。

Ollama曾出现过严重的远程代码执行(RCE)漏洞,编号为CVE-2024-37032。多家网络安全监测机构已经报道过该漏洞的存在,该漏洞存在于Ollama的某个核心组件,攻击者可通过构造特定恶意请求触发,且无需高权限即可利用,攻击过程隐蔽,难以被常规安全检测手段发现。

OpenWebUI出现过文件上传漏洞(CVE - 2024 - 6707),攻击者可通过伪造上传文件名,将文件上传至任意目录,进而实现任意代码执行或远程命令执行。

黑产组织“银狐”就针对DeepSeek的本地化部署开展过网络攻击,通过捆绑正常的“ds大模型安装助手”程序,针对试图自动化部署DeepSeek的人员实施攻击植入HackBrian RAT远程访问木马,并回连位于境外的服务器。

2.默认端口暴露风险

在使用Ollama部署DeepSeek时,默认端口暴露也是一个不容忽视的安全隐患,默认端口11434被广泛知晓。许多用户在部署过程中,由于对安全配置的忽视或不熟悉,直接使用了默认端口,这就为攻击者提供了可乘之机。

默认端口暴露使得攻击者能够轻易识别目标系统,增加了系统被攻击的风险。攻击者可以通过端口扫描工具,快速发现使用默认端口的DeepSeek部署实例。一旦确定目标,他们就可以利用各种已知的攻击手段,尝试入侵系统。

在实际的网络攻击场景中,有不少攻击者专门针对默认端口进行扫描和攻击。他们利用自动化工具,对互联网上的IP地址进行大规模扫描,寻找使用默认端口的目标。一旦发现,就会迅速发动攻击,尝试获取未授权访问权限,进而窃取数据、篡改系统配置或植入恶意软件。

3.未授权的访问风险

未授权访问是使用Ollama部署DeepSeek时面临的另一个重大安全风险。Ollama服务开启后,API默认开启且无访问控制权限校验,这就导致API接口存在未授权访问的问题。攻击者可以通过此接口直接调用用户部署的AI大模型,从而引发一系列严重后果。

由于Ollama本身并没做权限校验,一旦攻击者获取了部署DeepSeek开放的端口号,就能任意调用模型,获取用户输入的敏感数据,或者利用模型执行恶意操作,如删除用户部署的大模型,威胁用户数据安全。攻击者还可以通过API部署其他大模型,占用服务器存储资源,导致用户其他数据无法正常存储。此外,恶意攻击者可通过此接口批量发送大量会话内容,形成针对大模型会话的DoS攻击,占用服务器大量资源,使正常业务无法进行。

虽然前面所提到的安全漏洞已在后续的新版本中进行了修复,但由于Ollama、OpenWebUI和DeepSeek均为开源软件,可能存在未公开或潜在的0day,在没有权限校验的情况下一旦攻击者利用0day发起攻击,其攻击路径可谓畅通无阻,因此增加必要的授权管理十分必要。

4.未受限的全面接入风险

从部署进度来看,近一个多月各家医院的快速接入,很大一部分单位仅是完成了大模型应用的第一步,即:实现了DeepSeek与业务系统的嵌入式调用。如果没有考虑对DeepSeek进行能力上的安全管控,那安全风险是巨大的。就如同幼年的哪吒一样,由于各项技能无法控制捅出一系列篓子,被众人看作妖魔。例如,不会写代码的人也可以通过提示词让DeepSeek连接数据库,获取核心数据。这要求对于强大的它来说易如反掌,原本安全上设置的安全防线在它面前就形同虚设了,自然也就谈不上什么数据安全。所以需要防范“有心人”利用内部部署的DeepSeek做违规之事。

二 医疗场景安全加固建议

1.修改默认端口

修改默认端口是增强DeepSeek安全性的重要举措。在网络环境中,默认端口往往是攻击者扫描和攻击的重点目标。以使用Ollama部署DeepSeek为例,其默认端口11434被广泛知晓,攻击者可通过端口扫描工具轻易发现使用该默认端口的部署实例,进而针对性地发动攻击。修改默认端口后,攻击者在扫描时难以直接定位目标,大大增加了攻击难度,有效降低了被攻击的风险。

2.增加鉴权模块

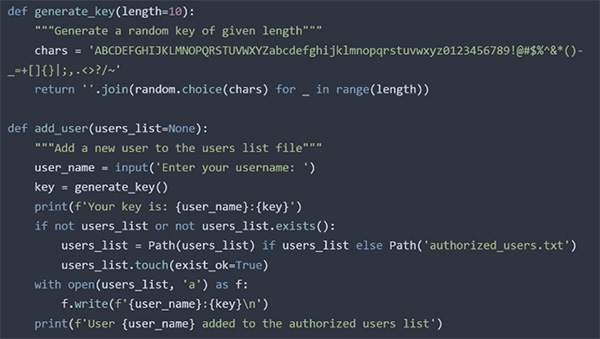

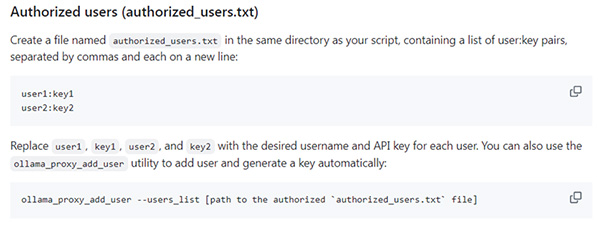

鉴权是验证用户身份和权限的过程,通过设置用户名和密码、使用令牌(Token)等方式,确保只有合法用户能够访问DeepSeek服务。在增加鉴权模块后,未授权的用户无法直接调用模型API,能够大幅提高模型安全。鉴权模块如下:

3.屏蔽非必要接口

屏蔽非必要接口对防止非法访问具有重要意义。若这些接口未被妥善保护,攻击者可利用它们进行恶意操作,如删除重要模型、上传恶意模型进行投毒攻击等,严重威胁系统的安全性和稳定性。

4.做好业务管控和权限管理

提供多级权限管理体系,实现部门级AI能力分层管控,可有效控制不同用户对模型和数据的访问权限。增加法律合规过滤模块,自动规避敏感内容生成,有助于防止生成违反法律法规或道德规范的内容。

5.为DeepSeek加上"紧箍咒"

利用大模型开发工具,增加必要的工作流,让大模型专注于某项技能,限制其功能的发挥,例如关闭其自动代码生成功能;针对不同应用场景生成不同的智能体,将权限细化,既能够利用人工智能技术解决临床需求,也能很好的进行安全管控。

6.对于微调后的模型需要反复测试,减少AI幻觉

甚至在AI幻觉目前尚没有很好处理办法的情况下,DeepSeek最好不用于医疗辅助诊断。毕竟对于一个医院来说,无论是患者服务、资源管理、流程管控等等有很多的场景可以使用,大家在不断的使用过程中去积累经验,找到抑制AI幻觉的办法。毕竟医疗质量和安全才是我们应用的根本。

作者简介

1 黄昊,CHIMA常委

2 秦蔚蓉,重庆大坪医院信息科工程师

上一篇: 张琨:生成式人工智能医院建设热潮的冷思考与破局路径

下一篇: 对话医疗信息化的“她”力量

首 页

首 页