洪石陈:警惕“银狐”木马新变种 医疗行业防范指南

银狐木马家族自2023年出现至今,一直保持高度活跃,其攻击目标从早期针对中小企业,逐步转向医疗、教育等民生领域,形成"终端控制-信息窃取-横向渗透"的完整攻击链。

近期,专门攻击企事业单位的“银狐”远控木马,放出了最新变种,不少同行医院已经出现职工误点文件中招的情况,今天就把“银狐”的套路、危害和防护办法讲透,分享这份医疗行业防范指南。

“银狐”木马攻击路径解析:两大传播场景需重点警惕

结合近期的监测数据与安全防护经验,“银狐”木马主要通过两种伪装场景在医院职工中传播,均以“社交平台+伪造文件”为核心,利用职工对官方通知的重视心理实施诱导,需逐一识别防范。

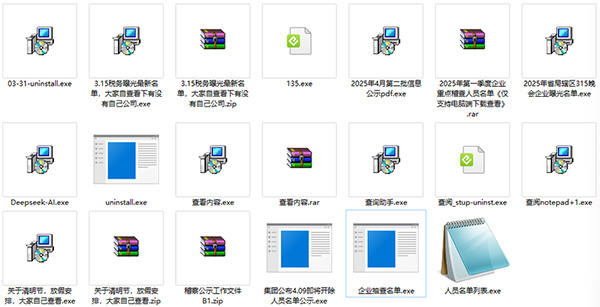

图1 病毒文件名称及图标

1.场景一:伪装政府主管部门文件,借“权威性话术”诱导下载

攻击者首要传播手段是伪造税务、监管等政府主管部门的官方文件,通过工作群、职工交流群等QQ群、微信群聊扩散,具体特征如下:

文件主题高度贴合医院运营需求,聚焦“合规核查”“名单公示”等关键事项,例如“关于2025年06月份省市辖区企业税务抽查名单,请各科室于电脑端查看”“2025年第二季度医院违规人员名单公布(公告文件请于电脑端查看)”,让财务科、医保办等岗位职工极易误以为是必须处理的官方通知。

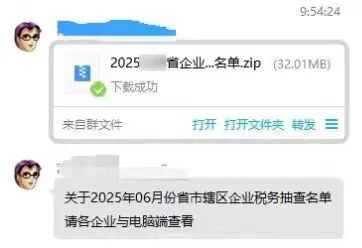

图2 伪装成官方通知

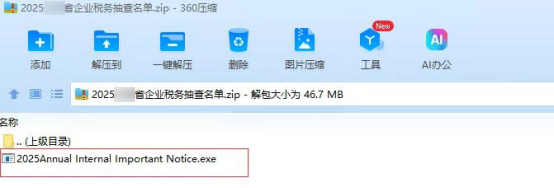

(1)传播载体暗藏恶意:文件以ZIP、RAR等压缩包形式在群内分享,解压后并非Word等文档格式,而是“2025Annual Internal Important Notice.exe”“违规人员公示.exe”等以“通知”“名单”命名的EXE可执行程序。

图3 可执行程序

(2)话术强化诱导性:发送压缩包时,攻击者会搭配“逾期将按规定严惩”“需3日内完成核查反馈”等权威性话术,借助“时间紧迫+官方威慑”的双重压力,促使职工忽略文件格式异常,直接点击下载并运行。

2.场景二:伪装医院内部工作文件,借“业务关联性”降低警惕

除外部政府文件外,攻击者还会伪造医院内部流转的工作文件,针对财务、医保、行政等核心岗位精准传播,具体特征如下:

(1)文件主题贴合岗位日常工作:围绕医院内部业务设置文件名,例如“2025年08月医院财务收支核对表.exe”“医保结算违规记录核查.exe”“科室考核通报.exe”,精准匹配财务科核对收支、医保办核查违规记录、行政科统计考核结果的日常场景,大幅降低岗位职工的怀疑度。

(2)传播形式更具“内部属性”:部分文件标注“内部机密”“仅限科室负责人查看”,甚至附上“Y202509001-财务核查”等类似医院内部编号的标识,伪装成院内流转的重要资料;同时强调“请用电脑端打开”,以“手机端无法兼容”为由,引导职工在办公电脑上操作,为木马入侵医院内网创造条件。

(3)配套话术增强可信度:发送时模拟科室同事口吻,例如“这是领导刚发的核查文件,麻烦尽快处理后反馈”“医保局刚推送的违规记录,需要咱们科室确认,文件在群里了”,借助“熟人社交”的信任关系,让职工放松对文件安全性的检查。

“银狐”木马技术特征与危害:不可忽视的三大风险

无论通过哪种场景传播,“银狐”木马的技术逻辑与危害后果高度一致,一旦职工误点运行EXE文件,将对医院设备、数据及系统造成多重冲击,需明确风险边界。

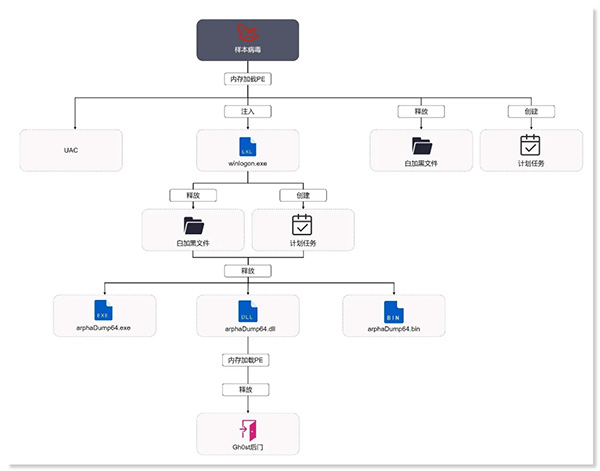

图4 银狐样本执行流程图

1.技术特征:隐蔽性强,对抗安全软件能力突出

病毒类型与核心行为:属于“银狐”木马变种(RemoteAccessTrojan,远程控制木马),职工运行EXE文件后,木马会立即注入系统进程(如svchost.exe,系统核心进程之一),通过“伪装系统进程”躲避常规杀毒软件检测;同时释放驱动文件,直接对抗医院电脑已安装的防护软件,破坏实时监控功能。

图5 银狐对抗医院电脑防护软件

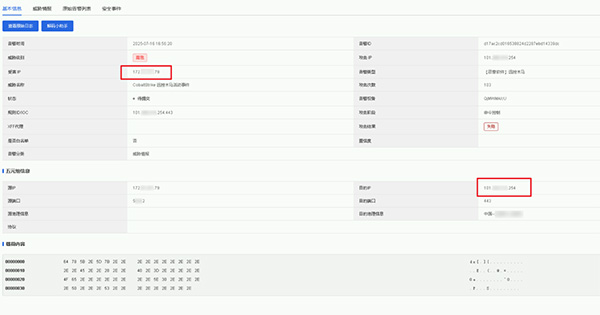

权限获取与通信方式:木马会自动提权获取电脑管理员权限,实现对设备的完全掌控;通过RPC(远程过程调用)等隐蔽通信通道与黑客服务器连接,实现长期远程控制,且通信过程加密,难以被网络监测发现。

图6 威胁情报分析

2.危害后果:从单设备感染到全院系统风险

数据泄露风险:攻击者可通过木马窃取感染设备内的敏感数据,包括财务科银行账户信息、薪资发放记录,医保办患者医保结算数据,人事科职工个人信息等。数据外泄不仅违反《个人信息保护法》《医疗机构病历管理规定》,还可能引发患者投诉、监管处罚。

系统瘫痪风险:木马具备文件加密功能,可能对医院HIS系统(医院信息系统)、财务核算系统中的关键文件进行加密勒索,导致门诊挂号、住院结算、药品发放等核心业务无法开展,直接影响患者就诊秩序。

内网渗透风险:医院办公电脑多接入内网,单台设备感染后,木马会自动扫描内网其他设备,通过共享文件夹、局域网连接等方式横向渗透,扩大感染范围,甚至波及服务器,引发全院网络安全事件。

全流程防护方案:从“事前预防”到“事后处置”筑牢防线

结合“银狐”木马的传播套路和技术特点,本文整理了一套覆盖“预防-检测-响应-恢复”的全流程防护办法——不管是临床诊疗相关科室,还是财务、医保、行政等核心业务科室,所有职工都能照着做,把风险牢牢挡在办公电脑外,守住医院的网络安全防线。

1.事前预防:把好“文件入口关”,恶意文件进不来

记牢“三不”,从源头拒绝风险

不盲目下载:不管是科室群还是私人微信,只要收到标着“需电脑端查看”,且文件名带“税务抽查”“违规记录”“财务核查”的压缩包,先别点下载!需确认是正规来源再下载。

不解压危险包:万一不小心点了下载,解压后发现里面是EXE程序(比如文件名末尾带.exe),别犹豫,立刻关掉窗口,把压缩包彻底删掉!这里划个重点:政府部门、医院发通知,只会用PDF、Word这些常见格式,绝对不会发EXE文件,看到EXE就等于看到“陷阱”。

不运行陌生程序:不管是谁发的,群里收到的EXE文件都别双击运行!医院的工作软件,像财务核算系统、医保结算系统,从不会让职工从群里下独立的EXE安装程序,遇到这种“程序”,直接忽略就行。

2.事中检测:盯紧“异常信号”,早发现早止损

平时用电脑时,多留意这几个“不对劲”的信号,一旦出现,很可能是木马已经悄悄进来了,要马上着手检查。

(1)自己先查:这2种异常要警惕

防护软件“罢工”:防病毒软件突然弹出“自动关闭”的提示,或者明明开着却用不了,点扫描没反应,这可能是木马在破坏防护功能。

电脑变“卡慢乱”:突然变得特别卡,鼠标点半天没反应,还时不时弹出陌生窗口,打开任务管理器(Ctrl+Alt+Del),发现里面有不认识的EXE进程(比如和之前可疑文件名一样的进程),这些都是“异常信号”。

(2)主动扫描:定期给电脑“做体检”

每周“快速扫”:每周抽10分钟,打开终端安全管理软件,选“快速扫描”,重点扫“下载文件夹”“桌面”这两个地方——这是大家存群文件最常用的位置,扫一遍能及时发现漏网的恶意文件。

重点科室“全盘扫”:财务科、医保办等科室这些存了敏感数据的,电脑要每月做一次“全盘扫描”,把每个盘都扫一遍,确保没有木马藏在电脑深处。

3.事后处置:跟着“三步法”做,避免风险扩散

如发现电脑有异常,别慌,按这三步做,能把危害降到最小,还能防止木马传到其他同事的电脑上。

(1)第一步:立刻断网,切断“传播链”

关机或拔掉电脑的网线,让电脑彻底和内网、互联网断开。这样能防止木马顺着网络“爬”到其他电脑,也能阻止黑客远程控制你的电脑。

(2)第二步:及时上报,找专业人员处理

第一时间反馈给信息部门,把情况说清楚:什么时候发现的异常、之前点开过什么文件(比如“上午10时点开了QQ群里的‘财务收支表.exe’”)、电脑是哪个科室的、编号多少(比如“财务科3号电脑”),越详细越好,方便信息部门快速找到问题。

(3)第三步:安全备份,恢复数据要谨慎

除使用银狐木马专杀工具对中招的电脑进行杀毒,杀毒完成后建议重做系统,如这台电脑里存储了患者病历、财务数据等重要信息,要先把数据拷到空硬盘里,拷贝之后一定要用专杀工具再进行一次杀毒,确认安全了,再导入到正常的电脑。

再次提醒医疗从业人员:切勿轻信不明来源文件及信息,及时安装安全软件并定期进行查杀。网络安全关乎医院运营安全与患者权益,需高度重视“银狐”木马攻击风险,严格落实各项防护措施,主动识别两种传播场景,不忽视任何可疑文件,共同筑牢医院网络安全防线。

作者简介

洪石陈,CHIMA CIO班第一期学员,南通市第六人民医院信息科科长。CCF计算机安全专委会网络安全科普工作组专家组专家,中国电子学会网络空间安全专家委员会通信委员,中国健康管理协会数智健康应用专委会委员,江苏省医院协会医院信息管理专业委员会委员,江苏省网络空间安全学会人工智能安全专委会委员,江苏省计算机学会信息安全专业委员会委员,江苏省密码学会医疗行业密码专委会委员,江苏省网络数据安全宣传讲师。获第五届全国卫生健康行业网络安全技能大赛一等奖。

首 页

首 页